- Retrait gratuit dans votre magasin Club

- 7.000.000 titres dans notre catalogue

- Payer en toute sécurité

- Toujours un magasin près de chez vous

- Retrait gratuit dans votre magasin Club

- 7.000.0000 titres dans notre catalogue

- Payer en toute sécurité

- Toujours un magasin près de chez vous

Confidentialité

-

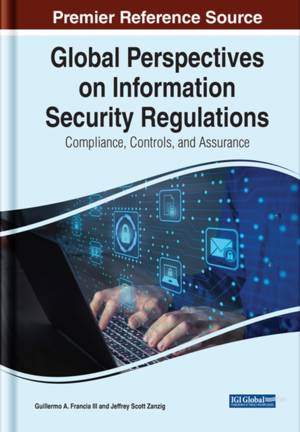

Global Perspectives on Information Security Regulations: Compliance, Controls, and Assurance

- Livre relié | Anglais

- Recent decades have seen a proliferation of cybersecurity guidance in the form of government regulations and standards with which organizations must c... Savoir plus

363,95 €Livraison 1 à 2 semaines363,95 €Livraison 1 à 2 semaines -

Net Profiling

Nadine Touzeau

- Ebook | Français

- Avec l'évolution du digital et la prolifération des outils connectés, la cybercriminalité s'est intensifiée au point de se professionnaliser et de s'i... Savoir plus

15,99 €Disponible immédiatement15,99 €Disponible immédiatement -

Cyberpocalypse

Matthew J Surburg

- Livre broché | Anglais

- Pay up or shut down. You choose. Cybercrime is on the rise and hackers have moved on from targeting individuals to targeting corporations both large a... Savoir plus

22,45 €Livraison 2 à 3 semaines22,45 €Livraison 2 à 3 semaines -

SpamAssassin

Alistair McDonald

- Livre broché | Anglais

- In depth guide to implementing antispam solutions using SpamAssassin .Implement the right antispam solution for your network and your business require... Savoir plus

43,45 €Livraison 1 à 2 semaines43,45 €Livraison 1 à 2 semaines -

Windows APT Warfare

Sheng-Hao Ma

- Livre broché | Anglais

- Learn Windows system design from the PE binary structure to modern and practical attack techniques used by red teams to implement advanced prevention ... Savoir plus

61,45 €Livraison 2 à 3 semaines61,45 €Livraison 2 à 3 semaines -

Datenschutz einfach umsetzen

Michael Rohrlich

- Ebook | Allemand

- Mit dem Thema Datenschutz müssen sich alle Unternehmen auseinandersetzen, vom Solo-Selbstständigen über kleine und mittlere Betriebe bis zum Großunter... Savoir plus

17,99 €Disponible immédiatement17,99 €Disponible immédiatement -

Harboring Data

- Livre relié | Anglais

- As identity theft and corporate data vulnerability continue to escalate, corporations must protect both the valuable consumer data they collect and th... Savoir plus

88,95 €Livraison 2 à 3 semaines88,95 €Livraison 2 à 3 semaines -

Darkweb Cyber Threat Intelligence Mining

John Robertson, Ahmad Diab, Ericsson Marin, Eric Nunes, Vivin Paliath, Jana Shakarian, Paulo Shakarian

- Livre relié | Anglais

- The important and rapidly emerging new field known as 'cyber threat intelligence' explores the paradigm that defenders of computer networks gain a bet... Savoir plus

119,95 €Livraison 2 à 3 semaines119,95 €Livraison 2 à 3 semaines -

Data Privacy in the Information Age

Jacqueline Klosek

- Livre relié | Anglais

- Passage of the European Data Protection Directive and other national laws have increased the need for companies and other entities to improve their da... Savoir plus

161,45 €Livraison 2 à 3 semaines161,45 €Livraison 2 à 3 semaines -

Medical Information Processing and Security

- Livre relié | Anglais | Healthcare Technologies

- Medical information refers to any data related to a patient's medical history, mental or physical condition, diagnoses or treatment. Processing refers... Savoir plus

242,95 €Livraison 2 à 3 semaines242,95 €Livraison 2 à 3 semaines -

The Smart Girl's Guide to Privacy

Violet Blue

- Livre broché | Anglais

- The whirlwind of social media, online dating, and mobile apps can make life a dream--or a nightmare. For every trustworthy website, there are countles... Savoir plus

24,95 €Livraison 2 à 3 semaines24,95 €Livraison 2 à 3 semaines -

Big Data, Crime and Social Control

- Livre broché | Anglais | Routledge Frontiers of Criminal Justice

- Drawing on research from Europe and the US, this book identifies the various ways in which law and ethics intersect with the application of big data i... Savoir plus

94,95 €Livraison 2 à 3 semaines94,95 €Livraison 2 à 3 semaines -

PYTHON Programming for Beginners

Dylan Mach

- Livre relié | Anglais

- If you ever wondered how this app works, or how it is possible to send information from a machine to a computer... Well, it is all due to the programm... Savoir plus

48,95 €Livraison sous 1 à 4 semaines48,95 €Livraison sous 1 à 4 semaines -

DarkMarket

Misha Glenny

- Livre broché | Anglais

- In this fascinating and compelling book--a must-read for anyone who owns a computer--Misha Glenny exposes our governments' multi-billion-dollar war ag... Savoir plus

28,45 €Livraison 2 à 3 semaines28,45 €Livraison 2 à 3 semaines -

Cctv Surveillance

Herman Kruegle

- Livre relié | Anglais

- This revision of the classic book on CCTV technology, CCTV Surveillance, provides a comprehensive examination of CCTV, covering the applications of va... Savoir plus

113,45 €Livraison sous 1 à 4 semaines113,45 €Livraison sous 1 à 4 semaines -

Adaptive Middleware for the Internet of Things

Marcus Handte, Pedro José Marrón, Gregor Schiele

- Livre relié | Anglais | Communications

- Over the past years, a considerable amount of effort has been devoted, both in industry and academia, towards the development of basic technology as w... Savoir plus

190,95 €Livraison 2 à 3 semaines190,95 €Livraison 2 à 3 semaines -

Criptografía, protección de datos y aplicaciones. Una guía para estudiantes y profesionales

Amparo Fúster Sabater, Luis Hernández Encinas, Fausto Montoya Vitini, Jaime Muñoz Masque, Martín Muñ

- Livre broché | Espagnol

- Los datos e información que personas, dispositivos e instituciones int ercambian a diario en la sociedad de la información crecen día a día d e forma ... Savoir plus

32,95 €Livraison 1 à 4 semaines32,95 €Livraison 1 à 4 semaines -

Privacy, Security and Accountability

- Livre broché | Anglais

- This volume analyses the moral and legal foundations of privacy, security, and accountability along with the tensions that arise between these importa... Savoir plus

88,95 €Livraison 2 à 3 semaines88,95 €Livraison 2 à 3 semaines -

Cyberspace, Data Analytics, and Policing

David Skillicorn

- Livre broché | Anglais

- Cyberspace, Data Analytics, and Policing surveys the changes that cyberspace has brought to criminality and to policing with enough technical content ... Savoir plus

94,95 €Livraison 2 à 3 semaines94,95 €Livraison 2 à 3 semaines -

Philosophy of Cybersecurity

Lukasz Olejnik, Artur Kurasiński

- Livre relié | Anglais

- This is a book for everyone - a wide audience. Experts, academic lecturers, as well as students of technical fields such as computer science and socia... Savoir plus

198,45 €Livraison 2 à 3 semaines198,45 €Livraison 2 à 3 semaines -

Cyber Risk, Intellectual Property Theft and Cyberwarfare

Ruth Taplin

- Livre broché | Anglais | Routledge Studies in the Growth Economies of Asia

- The desire to steal the Intellectual Property (IP) of others be they creative individuals or the fruits of company teams working in patent pools to cr... Savoir plus

85,45 €Livraison 2 à 3 semaines85,45 €Livraison 2 à 3 semaines -

Teaching Cybersecurity

Daniel Shoemaker, Ken Sigler, Tamara Shoemaker

- Livre relié | Anglais | Security, Audit and Leadership

- This book explains cybersecurity through a simple story rather than diving into execution details. Each chapter is geared to teaching both middle and ... Savoir plus

198,45 €Livraison 2 à 3 semaines198,45 €Livraison 2 à 3 semaines -

Library Patrons' Privacy

Sandra Valenti, Brady Lund

- Livre broché | Anglais

- A quick, easy-to-read synthesis of theory, guidelines, and evidence-based research, this book offers timely, practical guidance for library and inform... Savoir plus

100,95 €Livraison 2 à 3 semaines100,95 €Livraison 2 à 3 semaines -

Surviving Cyberwar

Richard Stiennon

- Livre broché | Anglais

- This book examines in depth the major recent cyber attacks that have taken place around the world, discusses the implications of such attacks, and off... Savoir plus

53,45 €Livraison 1 à 2 semaines53,45 €Livraison 1 à 2 semaines