- Retrait gratuit dans votre magasin Club

- 7.000.000 titres dans notre catalogue

- Payer en toute sécurité

- Toujours un magasin près de chez vous

- Retrait gratuit dans votre magasin Club

- 7.000.0000 titres dans notre catalogue

- Payer en toute sécurité

- Toujours un magasin près de chez vous

Piratage

-

Cyber Enigma

E Dilipraj

- Livre relié | Anglais

- Cyber and its related technologies such as the Internet was introduced to the world only in late 1980s, and today it is unimaginable to think of a lif... Savoir plus

195,95 €Livraison 1 à 2 semaines195,95 €Livraison 1 à 2 semaines -

Aws

Robert Campbell

- Livre broché | Espagnol | Programming | n° 2

- " 55% OFF for Bookstores! Discounted Retail Price NOW!!" Are your customers looking for a complete guide on AWS? Do you want to make sure that by buyi... Savoir plus

40,45 €Livraison 1 à 4 semaines40,45 €Livraison 1 à 4 semaines -

Cyber Fraud

Rick Howard

- Livre broché | Anglais

- With millions lost each year, cyber crime has evolved from a minor nuisance to a major concern involving well-organized actors and highly sophisticate... Savoir plus

79,95 €Livraison 1 à 2 semaines79,95 €Livraison 1 à 2 semaines -

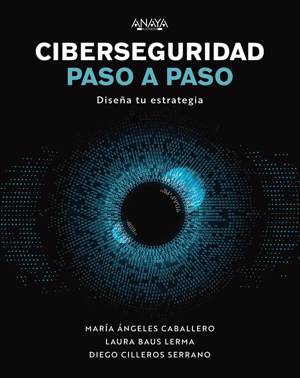

Ciberseguridad Paso A Paso

Maria Angeles Caballero Velasco, Baus Le

- Livre broché | Espagnol

- ¿Sabías que el 60 % de las empresas que son atacadas cierra su negocio a los 6 meses? En la nueva era digital, es vital elaborar una adecuada estrateg... Savoir plus

40,95 €Livraison 1 à 4 semaines40,95 €Livraison 1 à 4 semaines -

Cybersecurity Ethics

Mary (Regent University, USA) Manjikian

- Livre broché

- This book offers an accessible introduction to the topics of cybersecurity ethics. Savoir plus

51,95 €Livraison 1 à 2 semaines51,95 €Livraison 1 à 2 semaines -

Avoiding Cyber Fraud in Small Businesses

G Jack Bologna, Paul Shaw

- Livre relié | Anglais

- INCREASE THE LIFE SPAN OF YOUR SMALL BUSINESS The average small business has a life span of about five years, and inadequate internal controls are the... Savoir plus

80,45 €Livraison 2 à 3 semaines80,45 €Livraison 2 à 3 semaines -

Darkweb Cyber Threat Intelligence Mining

John Robertson, Ahmad Diab, Ericsson Marin, Eric Nunes, Vivin Paliath, Jana Shakarian, Paulo Shakarian

- Livre relié | Anglais

- The important and rapidly emerging new field known as 'cyber threat intelligence' explores the paradigm that defenders of computer networks gain a bet... Savoir plus

119,95 €Livraison 2 à 3 semaines119,95 €Livraison 2 à 3 semaines -

Using Computational Intelligence for the Dark Web and Illicit Behavior Detection

- Livre broché | Anglais

- The Dark Web is a known hub that hosts myriad illegal activities behind the veil of anonymity for its users. For years now, law enforcement has been s... Savoir plus

287,45 €Livraison 1 à 2 semaines287,45 €Livraison 1 à 2 semaines -

Websecurity

Carsten Eilers

- Ebook | Allemand | shortcuts

- Stetig gibt es neue SSRF- und CSRF-Angriffe; einige sind gefährlicher als anfänglich vermutet. Dieser shortcut erklärt und untersucht SSRF- sowie CSRF... Savoir plus

2,99 €Disponible immédiatement2,99 €Disponible immédiatement -

Understanding the Technology Behind Online Offending

- Livre relié | Anglais

- Understanding the Technology Behind Online Offending: A Guide for Professionals in the Criminal Justice System is a non-technical explanation of onlin... Savoir plus

290,45 €Livraison 2 à 3 semaines290,45 €Livraison 2 à 3 semaines -

PYTHON Programming for Beginners

Dylan Mach

- Livre relié | Anglais

- If you ever wondered how this app works, or how it is possible to send information from a machine to a computer... Well, it is all due to the programm... Savoir plus

48,95 €Livraison sous 1 à 4 semaines48,95 €Livraison sous 1 à 4 semaines -

Artificial Intelligence and the Law

- Livre broché | Anglais

- This volume presents new research in Artificial Intelligence and Law with special reference to criminal justice.It will be a valuable resource for aca... Savoir plus

85,45 €Livraison 2 à 3 semaines85,45 €Livraison 2 à 3 semaines -

Revenge Pornography

Matthew Hall, Jeff Hearn

- Livre broché | Anglais

- "Revenge pornography" involves the online posting of sexually explicit media without the featured individual's consent. Most commonly, the material in... Savoir plus

114,45 €Livraison 2 à 3 semaines114,45 €Livraison 2 à 3 semaines -

In Depth Security Vol. II

- Ebook | Anglais | DeepSec Chronicles

- This book contains a broad spectrum of carefully researched articles dealing with IT-Security: the proceedings of the DeepSec InDepth Security confere... Savoir plus

8,99 €Disponible immédiatement8,99 €Disponible immédiatement -

Proceedings of the Seventh International Workshop on Digital Forensics and Incident Analysis (WDFIA 2012)

Nathan Clarke, Theodore Tryfonas, Ronald Dodge

- Livre broché | Anglais

- The field of digital forensics is rapidly evolving and continues to gain significance in both the law enforcement and the scientific community. Being ... Savoir plus

27,45 €Livraison 2 à 3 semaines27,45 €Livraison 2 à 3 semaines -

Child Protection and Safeguarding Technologies

Maggie Brennan, Andy Phippen

- Livre broché | Anglais

- " This book explores the emergence of a safeguarding dystopia in child online protection. The text argues that a safeguarding dystopia results in doci... Savoir plus

45,95 €Livraison 2 à 3 semaines45,95 €Livraison 2 à 3 semaines -

Hacking with Kali Linux

Axel Ross

- Livre relié | Anglais

- 55% DISCOUNT FOR BOOKSTORES! Attract new customers with this book. They will love it! Geared toward Kali Linux users, the topic of "Open-Source operat... Savoir plus

48,95 €Livraison 1 à 2 semaines48,95 €Livraison 1 à 2 semaines -

Philosophy of Cybersecurity

Lukasz Olejnik, Artur Kurasiński

- Livre relié | Anglais

- This is a book for everyone - a wide audience. Experts, academic lecturers, as well as students of technical fields such as computer science and socia... Savoir plus

198,45 €Livraison 2 à 3 semaines198,45 €Livraison 2 à 3 semaines -

Cyber Risk, Intellectual Property Theft and Cyberwarfare

Ruth Taplin

- Livre broché | Anglais | Routledge Studies in the Growth Economies of Asia

- The desire to steal the Intellectual Property (IP) of others be they creative individuals or the fruits of company teams working in patent pools to cr... Savoir plus

85,45 €Livraison 2 à 3 semaines85,45 €Livraison 2 à 3 semaines -

Teaching Cybersecurity

Daniel Shoemaker, Ken Sigler, Tamara Shoemaker

- Livre relié | Anglais | Security, Audit and Leadership

- This book explains cybersecurity through a simple story rather than diving into execution details. Each chapter is geared to teaching both middle and ... Savoir plus

198,45 €Livraison 2 à 3 semaines198,45 €Livraison 2 à 3 semaines -

Crime, Justice and the Media

Ian Marsh, Gaynor Melville

- Livre broché | Anglais

- Crime, Justice and the Media examines and analyses the relationship between the media and crime, criminals and the criminal justice system. This expan... Savoir plus

80,95 €Livraison 2 à 3 semaines80,95 €Livraison 2 à 3 semaines -

Proactivity at Work

- Livre relié | Anglais | Organization and Management

- By providing insight on key advances and future directions for proactivity theory, research, and practice, this book synthesizes what we know and iden... Savoir plus

320,95 €Livraison 2 à 3 semaines320,95 €Livraison 2 à 3 semaines -

Advanced Smart Computing Technologies in Cybersecurity and Forensics

- Livre broché | Anglais

- This book addresses the topics related to artificial intelligence, internet of things, blockchain technology, and machine learning and bring together ... Savoir plus

102,45 €Livraison 2 à 3 semaines102,45 €Livraison 2 à 3 semaines -

Making Sense of Cyber Capabilities for Small States

Francis C Domingo

- Livre relié | Anglais | Routledge Advances in International Relations and Global Pol

- This book will be an invaluable resource for academics and security analysts working on cyber conflict, military strategy, small states, and Internati... Savoir plus

290,45 €Livraison 2 à 3 semaines290,45 €Livraison 2 à 3 semaines